Dalla sicurezza sul territorio a quella informatica: così Metronotte è al tuo servizio

30 Maggio 2023 09:10

In un mondo interconnesso come quello in cui viviamo, la facilità di trasmissione e condivisione dei dati rappresenta sia una conquista fondamentale che un elemento che rende i dispositivi che utilizziamo ogni giorno, sia privatamente che sul lavoro, una possibile porta d’accesso per attacchi informatici. Un fenomeno che negli ultimi anni ha interessato singoli cittadini ma anche aziende – piccole, medie e grandi – sia private che pubbliche, come testimoniato dai fatti di cronaca che hanno riguardato anche enti della sanità pubblica. Ciò che oggi è richiesto a sempre più realtà sono sistemi efficaci per la protezione dei propri sistemi informatici, ma anche una cultura aziendale che si muova veramente nella direzione della cybersecurity. Ebbene, una risposta ad entrambe le esigenze la dà Metronotte Vigilanza, impresa rinomata all’interno del territorio piacentino che dopo anni di servizio eccellente nel settore della sicurezza fisica, ha ben compreso le nuove necessità in termini di sicurezza, avviando una serie di servizi anche nel settore informatico.

Un approccio moderno

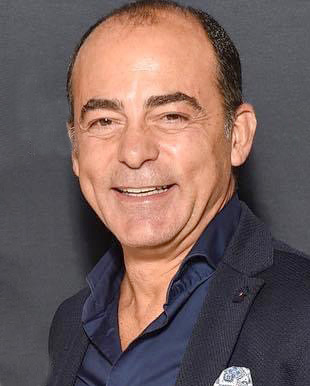

I servizi di Metronotte per la sicurezza informatica sono rivolti ad aziende di ogni dimensione, con realtà che stanno affrontando in modo diverso gli attuali rischi derivanti per esempio dai ransomware, un tipo di malware che limita l’accesso del dispositivo che infetta, richiedendo un riscatto da pagare per rimuovere la limitazione. Ad affermarlo è Mimmo Francesco Battaglia, sales manager per la spin-off cybersecurity di Metronotte Vigilanza. “In quest’ultimo anno – spiega – per quanto riguarda le aziende più strutturate, abbiamo rilevato una notevole sensibilità sul tema, testimoniata dai budget messi a disposizione della cybersecurity. A queste realtà è dunque molto chiara l’importanza della salvaguardia del patrimonio informatico della propria azienda. Riscontriamo però delle difficoltà da parte delle piccole aziende nel dedicare le risorse adeguate a questo tema così delicato”. Chiaramente si tratta di una questione di disponibilità economica, ma non solo: esiste ancora un preconcetto da parte di queste piccole realtà, secondo cui la dimensione ridotta dell’azienda la renderebbe di minor interesse per gli hacker. “In realtà purtroppo non è più così – spiega Battaglia -, poiché oggi l’intelligenza artificiale, nello stesso modo in cui ci aiuta ad effettuare certe operazioni ripetitive in modo automatico, permette anche chi effettua l’attacco di automatizzare le più complesse operazioni di compromissione dei sistemi informatici aziendali. Ciò sta consentendo agli hacker di agire con un approccio “a strascico”, che attacca indistintamente ogni tipo di azienda, e puntando quindi sulla quantità piuttosto che sulla qualità, intesa qui come dimensione dell’azienda attaccata. Va da sé che in realtà poco strutturate e con una difesa debole sul fronte informatico trovano gioco facile, e quindi a maggior ragione diventano un bersaglio preferenziale”.

Tante piccole aziende pensano che i costi per implementare i sistemi necessari a proteggere il proprio patrimonio informatico siano difficilmente sostenibili, ma Metronotte Vigilanza riesce ad andare incontro a queste esigenze: “vogliamo superare questo preconcetto dimostrando al mercato che la cybersecurity è e deve essere alla portata di tutti. Abbiamo così concepito con un listino flessibile, nel quale siano presenti servizi cuciti su ogni tipo di esigenza”, spiega Battaglia. “In particolare, per far sì che vengono sdoganate le risorse necessarie per accedere ai servizi, proponiamo degli audit (VA/PT/Phishing simulato), utili a restituire ai decisori un documento nel quale fare le dovute riflessioni. In ogni caso è fondamentale che comprendano come i requisiti minimi di sicurezza ormai non siano più sufficienti a tenerli al riparo dai rischi presenti oggi”.

Va ricordato poi che sono sempre di più le aziende – oggi le big company ma il modello sarà sempre più pervasivo – che chiedono, nel qualificare i fornitori, la loro postura di sicurezza e il modello di governance, per ovviare al tentativo di utilizzare la supply chain come cavallo di Troia per perpetrare un potenziale attacco.

Le problematiche

Il servizio proposto dall’impresa piacentina nasce quindi da un percorso di riflessione, che ha preso in esame le problematiche più comuni riscontrate dalle aziende. Nel 2015 Metronotte ha iniziato a individuare dei parallelismi tra la sicurezza fisica e quella informatica. Difatti, molte imprese clienti – coperte dal loro servizio di sicurezza fisica riscontravano tentativi di hackeraggio. Per questo motivo, Metronotte ha avviato un tavolo di discussione con il Dipartimento di sicurezza informatica dell’Università degli Studi di Milano al fine di comprendere meglio il mondo della cybersecurity e individuare così la modalità d’azione migliore per sviluppare ed erogare ai clienti un servizio che fosse degno dell’operatività fisica che avevano già messo in campo nel corso degli anni. Lo studio approfondito delle realtà clienti e dei relativi dati ha portato – nel 2020 – alla realizzazione di una soluzione ad hoc per la sicurezza informatica.

Ha così preso vita Cyber Security Italia Srl, una società controllata da Metronotte.

Ma quali sono le criticità riscontrate da sempre più aziende nella gestione delle loro infrastrutture informatiche? In primis la difficoltà nel captare l’arrivo di un attacco informatico prima che sia ormai troppo tardi.

Se infatti l’intrusione fisica viene rilevata nel momento stesso in cui è in atto, permettendo un’azione riparatoria tempestiva, gli attacchi informatici sono molto più subdoli. L’intrusione da parte di un hacker può avvenire qualche tempo prima dell’attacco che porterà alla conseguente distruzione dei dati aziendali – spesso backup compresi. Ed è per questo motivo che molte volte una realtà può essere stata violata da tempo senza nemmeno essersene accorta. Perciò, nel momento in cui inizia la vera e propria fase offensiva, i sistemi di difesa dell’azienda oggetto di hackeraggio risultano impreparati all’attacco e quindi facili da forzare. Inoltre, mentre l’effrazione fisica si svolge in un luogo ben preciso, i cyber crime possono provenire da qualsiasi parte del mondo, rendendo quindi la criminalità informatica senza confini dal punto di vista geografico.

In aggiunta, il furto fisico porta con sé un danno – seppur ingente – limitato al valore economico del materiale rubato. Al contrario, gli attacchi informatici sono in grado di paralizzare completamente un’azienda, impedendole di svolgere qualsiasi attività. Ciò vale soprattutto per quelle modalità offensive che mirano a criptare tutto il materiale sensibile per poi chiedere un riscatto all’impresa. La possibilità di tornare operativi viene così subordinata al pagamento di un importo ingente, spesso corrisposto in criptovalute, in quanto non tracciabili. Anche la vendita tramite vere aste nel dark web dei dati aziendali rubati è uno degli scopi degli attacchi informatici subiti dalle aziende al giorno d’oggi. Si parla qui di username e password, ma anche di brevetti e altre informazioni sensibili utilizzati in maniera illecita.

E le intrusioni nei sistemi aziendali a questo fine avvengono attraverso operazioni di social engineering da parte degli hacker, utilizzando come veicolo i social network su cui navighiamo ogni giorno. Si tratta nello specifico di metodi che hanno come scopo quello di ottenere informazioni personali tramite l’inganno. È chiaro, dunque, che i rischi di cyber attacco possono arrivare anche dal di fuori della rete aziendale, e per questo il raggio d’azione di Cyber Security Italia riguarda anche questo ambito.

La proposta

Cyber Security Italia, dopo attente analisi, ha compreso la necessità di cogliere il momento preciso in cui viene varcato il perimetro dell’impresa cliente, in modo da agire velocemente e non arrivare a dover porre rimedio a situazioni ormai gravi. Inoltre, un’attenzione particolare è stata posta anche alla prevenzione delle offensive digitali.

Al fine di soddisfare al meglio le esigenze di sicurezza informatica dei propri clienti, quindi, sono due le direzioni in cui la soluzione di Cyber Security Italia opera. Da un lato si lavora sulla segnalazione degli attacchi informatici e dall’altro si scandagliano dark e deep web alla ricerca dei dati sensibili dell’impresa cliente.

Sul primo fronte, la soluzione proposta dal reparto interno di Metronotte va a identificare l’intrusione non appena questa inizia, riportando poi la segnalazione a una centrale operativa

composta da esperti informatici attivi ventiquattr’ore al giorno. Così facendo, si ha un quadro completo della situazione momento per momento, mettendo in campo i sistemi difensivi non appena si rileva una breccia nel perimetro di sicurezza, ovvero tempo prima che l’attacco effettivo venga sferrato. Il fronte preventivo, come detto, si occupa invece di dragare continuamente dark e deep web tramite un team di specialisti. Proprio all’interno di questi due circuiti avviene infatti la compravendita di dati sensibili, quali informazioni aziendali e credenziali dei dipendenti. Affinché un attacco informatico vada a segno, infatti, chi lo compie deve prima reperire i dati utili a comprendere come è organizzata l’impresa. Spesso ciò porta anche alla simulazione dell’offensiva, che può arrivare a clonare il dominio dell’azienda in modo da testarne la tenuta. Scandagliando quindi i luoghi online in cui tale compravendita avviene, si avrà la possibilità di porre rimedio preventivamente alle eventuali criticità.

© Copyright 2024 Editoriale Libertà